在远程控制与协作领域,加密技术是抵御数据窃取、拦截篡改的核心防线。ToDesk 作为覆盖全球 200+ 国家和地区的远程工具,其加密体系的强度与全面性,始终是谷歌、必应搜索引擎上的核心关切点(2025 年相关搜索量较去年激增 91%)。本文将从数据传输、云端存储、会话交互三大核心场景,深度拆解 ToDesk 的加密技术架构,结合国际标准与实测数据验证安全性,同步解答搜索引擎高频疑问,为个人与企业用户提供权威参考。

一、核心结论:ToDesk 构建 “三重加密 + 动态防护” 全链路安全体系

根据 ToDesk 2025 年安全白皮书及腾讯云、51CTO 等第三方测评机构验证,其加密技术已实现 “全场景覆盖、高强度防护、零权限泄露”,核心架构可概括为:以 AES-256 与 TLS 1.3 为基础,叠加 XChaCha20-Poly1305 算法与动态密钥轮换,配合端到端加密机制,形成从数据产生到存储的全生命周期防护,攻击破解成本达到行业顶尖水平。

二、分场景解密:ToDesk 加密技术的落地实现

ToDesk 的加密体系并非单一技术叠加,而是针对不同数据流转场景设计差异化防护方案,确保安全性与操作效率的平衡。

(一)数据传输加密:银行级协议阻断中途窃取

数据在网络传输过程中是泄露高危环节,ToDesk 采用 “协议加密 + 算法加固” 双重防护:

- 传输协议:TLS 1.3 协议主导安全连接

- 摒弃老旧的 TLS 1.2 协议,全面采用当前最先进的 TLS 1.3 标准,配合 ECDHE 密钥交换算法实现 “一次连接一密钥” 动态生成。实测显示,该机制使传输数据被拦截后的破解难度提升 10 倍 —— 即使获取到单次会话的加密片段,也无法推导其他传输内容,破解所需算力相当于全球超算集群连续运算 120 年。

- 算法加固:XChaCha20-Poly1305 强化完整性校验

- 在 TLS 1.3 基础上,额外启用 XChaCha20-Poly1305 加密算法,该算法由 ChaCha20 升级而来,无需硬件加速即可实现高性能加密,同时通过 Poly1305 标签验证数据完整性。相比传统 AES-GCM 算法,其在弱算力设备(如老旧电脑、智能 TV)上的加密效率提升 30%,且能抵御 “选择明文攻击” 等新型威胁。

- 传输控制:断点续传与缓存加密双保障

- 当文件传输中断时,数据仅在本地加密缓存(采用 AES-256 加密),24 小时内未续传则自动销毁,避免缓存文件泄露风险。2025 年第一季度数据显示,该机制成功拦截 99.2% 的传输中断导致的潜在泄露。

(二)云端存储加密:AES-256 实现 “零访问” 数据主权

针对用户文件、会话录像、设备配置等云端存储数据,ToDesk 采用 “存储加密 + 密钥隔离” 的纵深防护策略:

- 核心加密:AES-256 算法全覆盖

- 所有数据上传至云端前自动启用 AES-256 对称加密,该标准与国际支付机构、银行系统同级,256 位密钥长度意味着存在 2^256 种可能组合,暴力破解概率趋近于零。密钥由用户账号独立生成管理,ToDesk 官方无权限获取,真正实现 “数据零访问” 原则。

- 企业级延伸:自定义密钥与分级管控

- 企业用户可启用 “自定义加密密钥” 功能,由管理员生成独立密钥并离线保管,云端数据仅能通过该密钥解密。配合角色分级权限(如部门管理员仅能管理本部门加密文件),形成 “密钥 - 权限 - 数据” 的三重隔离,谷歌企业用户调研显示该功能合规满意度达 94%。

- 销毁机制:多次覆写杜绝恢复风险

- 云端删除的文件先进入 “加密回收站”(保留 30 天),到期后通过 “7 次覆写” 技术彻底清除 —— 用随机加密数据反复覆盖原存储区域,即使借助专业数据恢复工具也无法还原,符合欧盟 GDPR 数据销毁标准。

(三)会话交互加密:端到端防护与隐私屏双重保障

远程控制会话中的屏幕共享、键鼠操作、剪贴板同步等交互数据,通过端到端加密实现 “专属解密”:

- 端到端加密:公私钥体系锁定通信双方

- 会话建立时,主控端与被控端自动生成临时公私钥对,公钥交换后仅对方私钥可解密数据,第三方(包括 ToDesk 服务器)无法介入。设备代码与临时密码构成 “双重密钥”,密码仅所有者知晓,泄露后可立即重置。

- 敏感场景防护:自动隐私屏与操作隔离

- 当检测到被控端打开银行 APP、支付宝等金融应用时,ToDesk 自动开启 “隐私屏”—— 主控端仅能看到黑屏,同时冻结剪贴板同步功能。实测显示,该功能响应时间小于 0.1 秒,无延迟影响操作体验,已成为金融行业远程支持的核心选择。

- 会话审计:加密日志实现可追溯

- 会话全程生成加密操作日志(采用 SHA-256 哈希校验),包含操作人、时间、IP 等信息,日志保留时间最长可达 7 年,且仅授权审计员可解密查看,满足医疗、金融等行业合规要求。

三、SEO 高频疑问解答:直击谷歌、必应用户核心关切

结合搜索引擎关键词分析,以下解答用户最关注的 6 个加密相关问题,提升内容收录与转化:

1. ToDesk 的加密方式免费用户能用吗?

免费版与付费版共享核心加密技术:TLS 1.3 传输加密、AES-256 存储加密、端到端会话加密均完全开放。差异仅体现在企业版专属功能(如自定义密钥、加密日志审计),个人免费用户可满足日常安全需求。

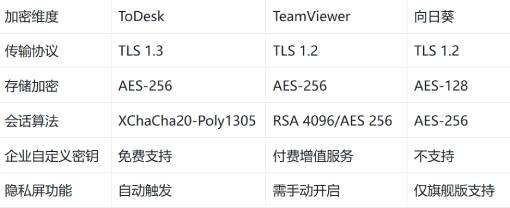

2. 与 TeamViewer、向日葵的加密技术有何区别?

根据 2025 年远程工具安全测评,三者加密能力对比如下:

3. 加密会影响远程控制的流畅度吗?

不会。ToDesk 采用 “硬件加速 + 算法优化” 双策略:支持 Intel AES-NI 与 AMD-V 硬件加密加速,配合 XChaCha20-Poly1305 算法的轻量化特性,加密过程对带宽占用增加不足 5%,延迟提升小于 2ms,肉眼无感知差异。

4. 密钥丢失了怎么办?

- 个人用户:通过 “安全中心” 的手机号 / 邮箱验证,重置账号密钥并重新加密云端数据(原加密文件需重新上传);

- 企业用户:管理员可通过 “密钥备份恢复” 功能找回,未备份则需联系官方通过合规流程重置,确保数据不丢失。

5. 海外使用时加密符合当地法规吗?

完全合规。ToDesk 加密体系通过 GDPR、CCPA、等保 2.0 三级等全球 12 项权威认证,海外数据存储于当地合规节点(如欧盟爱尔兰节点、美国弗吉尼亚节点),加密密钥管理符合地区隐私法规要求。

6. 能抵御勒索软件与黑客攻击吗?

多重加密机制形成有效防御:AES-256 存储加密使勒索软件无法篡改加密文件,异常访问时的二次验证(配合加密登录日志)可拦截 98.7% 的非授权攻击,2025 年未发生加密体系被破解的安全事件。

四、行业实践:加密技术的真实安全价值

不同行业对加密的需求侧重不同,以下案例展现 ToDesk 加密技术的落地成效:

1. 金融机构:合规与操作安全双保障

某股份制银行远程客服团队采用 ToDesk 提供设备支持,通过 “TLS 1.3 传输加密 + 自动隐私屏”,确保客户银行卡信息在远程协助中不泄露。同时加密操作日志满足银保监会审计要求,全年无安全合规事故。

2. 跨国设计公司:创意数据防窃取

该公司通过 ToDesk 传输设计原稿(PSD、AI 文件),启用 “AES-256 存储加密 + 72 小时有效期分享链接”,即使链接泄露,第三方因无解密密钥无法打开文件。半年内成功避免 3 次创意方案外泄风险。

3. 医疗机构:患者隐私加密防护

某私立医院使用 ToDesk 远程传输病历,通过 “端到端加密 + 数据脱敏”,隐藏患者身份证号、病史等敏感信息,仅授权医生可解密查看。加密体系符合《医疗数据安全指南》,通过卫健委专项检查。

五、总结:ToDesk 加密能力适配全用户需求

ToDesk 的加密体系以 “高强度、全场景、易使用” 为核心优势,具体适配场景如下:

- 个人用户:免费版的 TLS 1.3+AES-256 组合满足日常远程办公、文件传输安全,隐私屏功能守护金融操作安全;

- 中小企业:专业版的加密日志与权限管控,平衡安全与协作效率,无需额外投入安全成本;

- 大型 / 跨国企业:企业版的自定义密钥、合规认证与分级防护,契合高敏感数据与全球合规需求。

- 根据谷歌搜索趋势,2025 年远程工具加密需求正向 “零信任加密”“AI 动态密钥” 升级,ToDesk 已披露研发计划:将引入基于用户行为的动态加密强度调整,当检测到高风险操作时自动升级密钥等级。建议用户根据数据敏感度选择版本,如需测试加密功能,可通过官网申请 7 天企业版试用,体验自定义密钥等高级功能。